Pendant des années, la sécurité a été le dernier maillon de la chaîne de développement logiciel. Un audit rapide avant la mise en production, quelques tests manuels, parfois un correctif de dernière minute… et l’application était déployée.

Dans un monde de plus en plus rapide, connecté, et exposé aux menaces, cette logique n’est plus tenable. La sécurité doit faire partie intégrante de chaque étape du cycle de vie logiciel. C’est tout le sens du DevSecOps.

Qu’est-ce que le DevSecOps ?

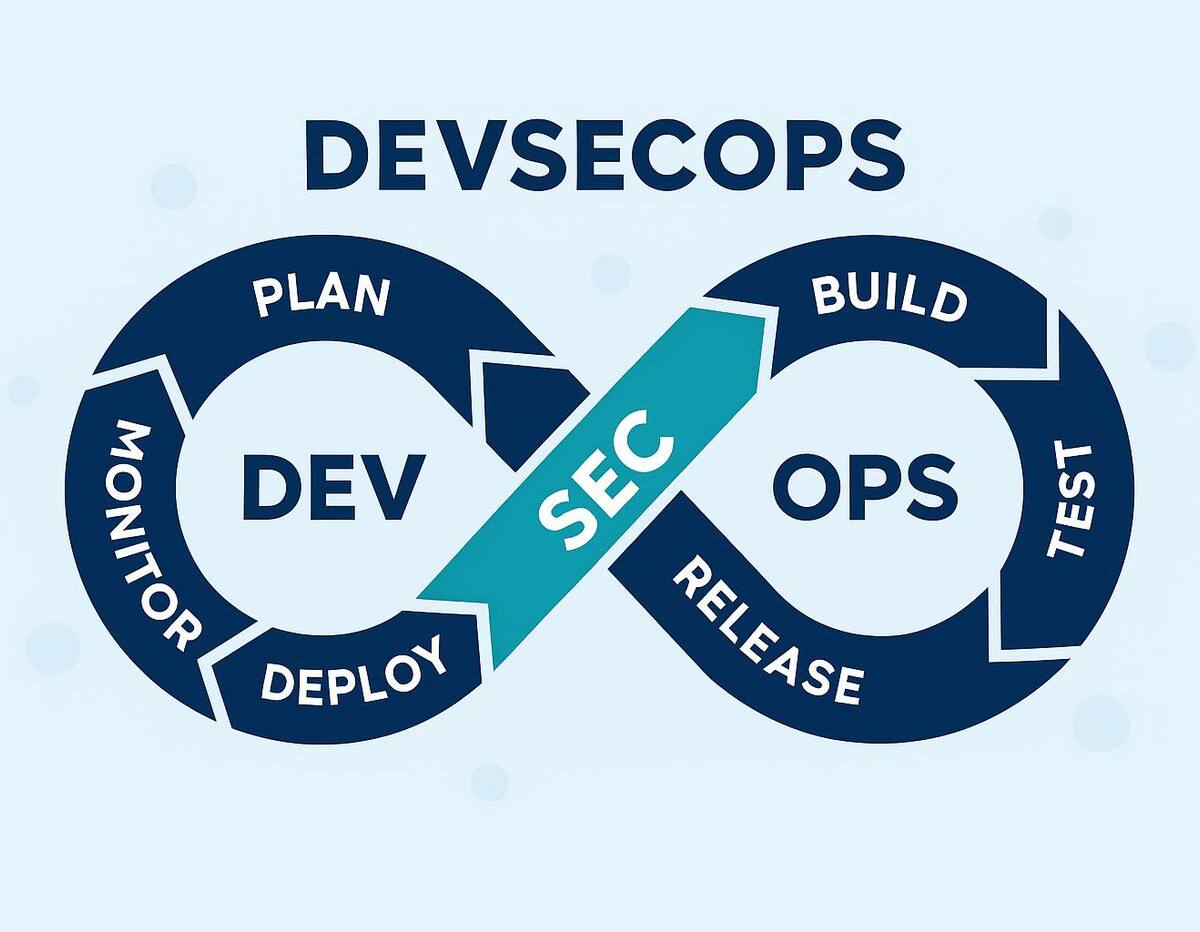

Le DevSecOps est une approche qui consiste à intégrer la sécurité dans toutes les phases du développement logiciel, depuis la planification jusqu’au monitoring post-déploiement. Il ne s’agit pas d’un outil ou d’une méthodologie figée, mais d’un changement culturel et technique profond, qui vise à briser les silos entre les développeurs, les opérationnels et les experts sécurité.

Le terme DevSecOps est la contraction de Development – Security – Operations, trois piliers qui, dans cette philosophie, travaillent de concert au lieu d’intervenir successivement.

Pourquoi ce modèle est-il devenu indispensable ?

Aujourd’hui, les entreprises livrent plus vite que jamais : certaines publient des mises à jour plusieurs fois par jour. Dans cet environnement agile, les failles de sécurité peuvent se glisser à tous les niveaux : dans une librairie tierce non vérifiée, une configuration de serveur mal sécurisée, ou un pipeline CI/CD mal protégé.

Par ailleurs, la nature des attaques a changé. Les menaces ciblent désormais les chaînes logicielles elles-mêmes (supply chain attacks) — comme l’ont montré les cas retentissants de SolarWinds, CodeCov, ou plus récemment MOVEit.

En intégrant la sécurité dès le départ, le DevSecOps permet de :

• Détecter les vulnérabilités plus tôt, donc à moindre coût

• Réduire le temps de réaction face aux menaces

• Éviter les frictions entre équipes sécurité et dev

• Accélérer le time-to-market sans sacrifier la sécurité.

Un cycle DevSecOps typique

Voici à quoi peut ressembler un processus DevSecOps bien structuré :

1. Plan : les exigences de sécurité sont définies dès la phase de planification (chiffrement, authentification, audit, etc.)

2. Code : des outils de Static Application Security Testing (SAST) analysent le code à la volée pour détecter les erreurs de sécurité.

3. Build : les dépendances sont vérifiées automatiquement pour écarter celles comportant des failles connues (vulnerability scanning).

4. Test : des tests dynamiques (DAST), mais aussi des tests de sécurité des APIs ou fuzzing sont intégrés au pipeline.

5. Release : les artefacts sont signés, et les environnements de staging incluent des contrôles d’accès.

6. Deploy : le déploiement s’appuie sur une infrastructure as code (IaC) sécurisée et contrôlée.

7. Operate / Monitor : une surveillance active des journaux, comportements anormaux, intrusions, est assurée, souvent en lien avec des outils SIEM ou EDR.

Outils couramment utilisés en DevSecOps

La réussite d’un projet DevSecOps repose aussi sur l’usage judicieux d’outils adaptés :

• SAST/DAST : SonarQube, Checkmarx, Veracode

• Dependency scanning : Snyk, WhiteSource, OWASP Dependency-Check

• CI/CD sécurisé : GitLab CI/CD, Jenkins + plugins sécurité, GitHub Actions

• Sécurité IaC : Terraform + tfsec, Open Policy Agent (OPA), Bridgecrew

• Surveillance : Prometheus, ELK Stack, Grafana, Wazuh

Il ne s’agit pas simplement d’installer des outils, mais de les intégrer dans une stratégie cohérente et fluide avec le quotidien des développeurs.

Un enjeu de culture et de collaboration

Adopter le DevSecOps, ce n’est pas seulement une affaire de pipeline automatisé. C’est aussi une réforme culturelle qui implique :

• La formation des développeurs aux enjeux de la sécurité

• La création de rôles transverses comme les Security Champions

• L’intégration des experts sécurité dès les premières phases des projets

• La responsabilisation collective, sans « renvoyer la balle » d’un service à l’autre

Les entreprises qui réussissent cette transformation sont celles qui ont su faire de la sécurité un réflexe partagé, pas une contrainte imposée.

Quels bénéfices concrets attendre ?

Les entreprises qui mettent en œuvre un DevSecOps mûr observent :

• Une diminution des incidents de sécurité en production

• Des temps de remédiation divisés par 2 ou 3

• Une plus grande fluidité entre les équipes

• Une meilleure conformité réglementaire (RGPD, ISO 27001, etc.)

Le retour sur investissement est souvent significatif, non seulement en termes de risques évités, mais aussi de productivité.

Perspectives : DevSecOps et intelligence artificielle

L’intégration de l’IA dans la chaîne DevSecOps est en pleine émergence. Des solutions d’IA sont déjà capables de :

• Identifier des modèles d’attaque inconnus

• Prioriser automatiquement les vulnérabilités critiques

• Générer des recommandations de correction

On parle de Security Orchestration and Automation Response (SOAR), et demain, de véritables assistants IA pour guider les devs dans l’écriture de code sécurisé