La Data Loss Prevention (DLP) est une technologie de cybersécurité conçue pour empêcher la fuite de données sensibles d’une organisation.

Ces fuites peuvent être :

* Accidentelles : un collaborateur envoie un fichier client à la mauvaise adresse,

* Malveillantes : un employé copie des données stratégiques sur une clé USB,

* Externes : un malware tente d’exfiltrer des documents vers un serveur pirate.

Important :

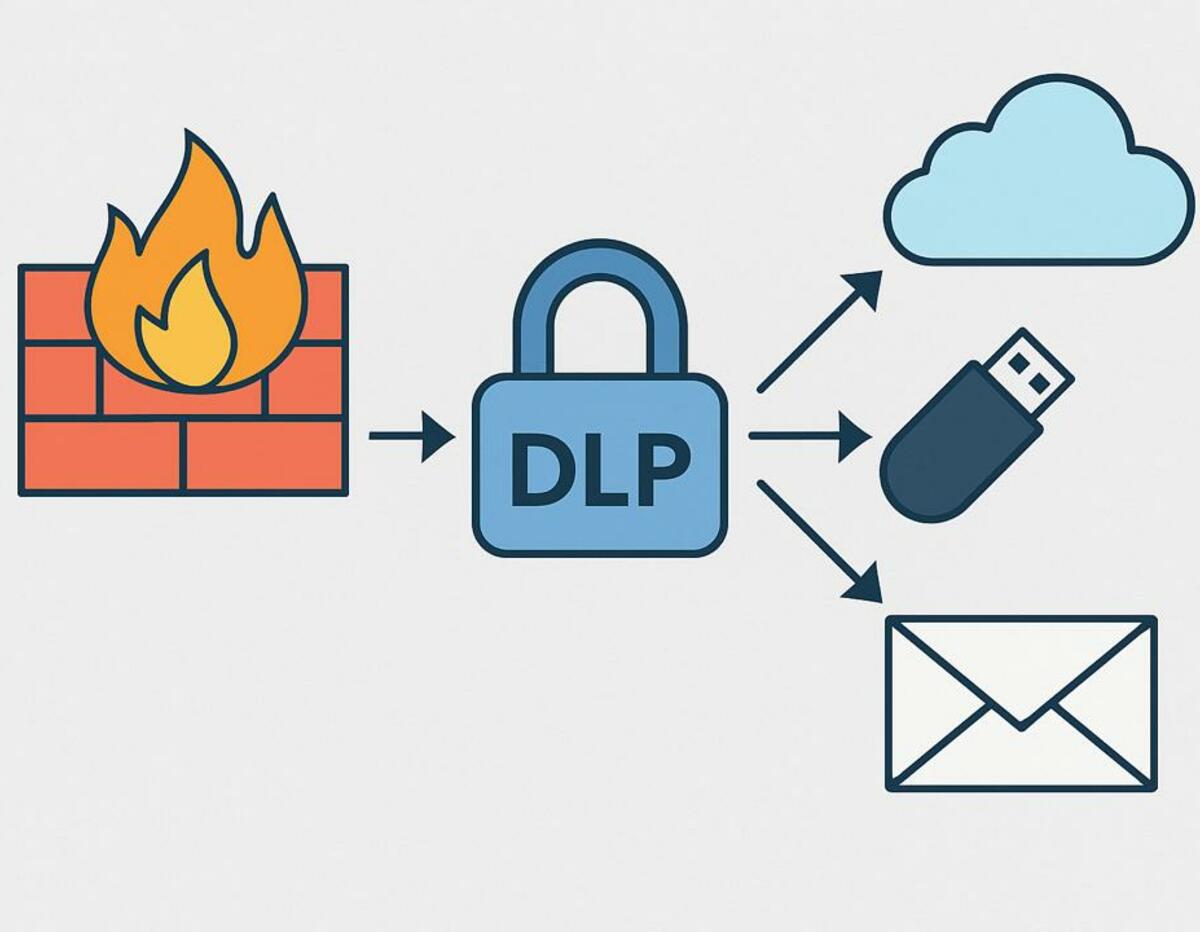

* Le pare-feu filtre le trafic entrant et sortant, mais au niveau des flux réseau (IP, ports, protocoles).

* La DLP contrôle le contenu des données (noms, numéros, contrats, code source) et le contexte d’utilisation.

En clair : le pare-feu décide si une connexion peut passer, la DLP décide si les données peuvent sortir.

Ces fuites peuvent être :

* Accidentelles : un collaborateur envoie un fichier client à la mauvaise adresse,

* Malveillantes : un employé copie des données stratégiques sur une clé USB,

* Externes : un malware tente d’exfiltrer des documents vers un serveur pirate.

Important :

* Le pare-feu filtre le trafic entrant et sortant, mais au niveau des flux réseau (IP, ports, protocoles).

* La DLP contrôle le contenu des données (noms, numéros, contrats, code source) et le contexte d’utilisation.

En clair : le pare-feu décide si une connexion peut passer, la DLP décide si les données peuvent sortir.

Comment fonctionne une DLP ?

1. Classification des données

Identifier les informations sensibles : données personnelles (PII), informations financières, secrets industriels, contrats, brevets, R&D.

2. Définition de règles de protection

Exemple : "Les fichiers contenant des données clients ne peuvent pas quitter l’entreprise."

3. Surveillance en temps réel

* Analyse du contenu : mots-clés, regex, empreintes numériques.

* Analyse du contexte : qui manipule les données, depuis quel terminal, via quel canal (email, USB, cloud).

* Couverture complète : données in use (en cours d’utilisation), in motion (en transit), et at rest (stockées).

4. Actions automatiques

* Bloquer une action suspecte,

* Alerter l’administrateur,

* Appliquer un chiffrement,

* Isoler un poste compromis.

Pourquoi est-ce indispensable ?

* Protéger les données sensibles : clients, finances, santé, R&D, brevets.

* Réduire les erreurs humaines : principales causes de fuite.

* Respecter les réglementations : RGPD, HIPAA, PCI-DSS, ISO 27001.

* Préserver le business :

* Éviter des amendes (jusqu’à 4 % du CA mondial avec le RGPD),

* Maintenir la confiance des clients,

* Préserver la réputation de l’entreprise.

Bénéfices clés d’une DLP

* Bloque les copies non autorisées (USB, disques externes).

* Contrôle les emails et transferts réseau.

* Surveille les usages cloud (OneDrive, Google Drive, Dropbox).

* S’intègre au SIEM, SOC, EDR pour renforcer la détection et la réponse.

Exemples de solutions du marché

* Symantec DLP (Broadcom) - solution complète, grandes entreprises.

* Forcepoint DLP - forte analyse comportementale.

* Microsoft Purview DLP - intégré à M365, idéal PME/ETI.

* McAfee DLP - solide sur endpoints et cloud.

* MyDLP / OpenDLP - alternatives open source pour PME ou tests.

Les limites de la DLP (et comment les dépasser)

La DLP est efficace, mais pas suffisante seule :

* Fichiers chiffrés ou protégés par mot de passe → la DLP détecte l’objet, mais ne peut pas en lire le contenu.

Solution : appliquer un étiquetage avant chiffrement, ou bloquer par défaut les fichiers chiffrés non conformes.

* Trafic chiffré (HTTPS/TLS) → la DLP réseau ne peut pas inspecter le contenu sans déchiffrement contrôlé.

Solution : privilégier l’Endpoint DLP qui intercepte avant chiffrement.

* Shadow IT et usages cloud non autorisés → Dropbox, Gmail perso, WeTransfer échappent aux contrôles.

Solution : coupler la DLP avec un CASB (Cloud Access Security Broker) pour découverte et contrôle SaaS.

* Surcharge d’alertes / faux positifs → trop de règles mal configurées = bruit pour le SOC.

Solution : commencer en mode audit, affiner les règles, puis passer en blocage progressif.

* Taille et formats de fichiers → certaines DLP limitent l’analyse des fichiers volumineux ou exotiques.

Solution : définir des politiques adaptées selon la taille/format, ou renforcer le contrôle côté endpoint.

* Complexité et adoption → une DLP mal gérée peut frustrer les équipes.

Solution : gouvernance claire + formation et sensibilisation des utilisateurs.

Conclusion

La DLP est une brique essentielle de la cybersécurité moderne.

* Le pare-feu gère les flux réseau (qui peut entrer/sortir),

* La DLP inspecte les données et contrôle leur sortie,

* Ensemble, avec IAM, CASB et EDR, elles composent une défense en profondeur.

Dans un prochain article, nous verrons comment le CASB complète la DLP pour protéger efficacement les usages du cloud et le Shadow IT.